Difference between revisions of "FireWall"

| Line 40: | Line 40: | ||

*iptables -P FORWARD DROP | *iptables -P FORWARD DROP | ||

*iptables -P OUTPUT DROP | *iptables -P OUTPUT DROP | ||

| + | |||

| + | == Блокиране на трафик == | ||

| + | |||

| + | по конкретен IP адрес | ||

| + | iptables -A INPUT -s x.x.x.x -j DROP | ||

| + | по IP и интерфейс от който влиза трафика | ||

| + | iptables -A INPUT -i eth0 -s "$BLOCK_THIS_IP" -j DROP | ||

| + | по IP, интерфейс, | ||

| + | iptables -A INPUT -i eth0 -p tcp -s "$BLOCK_THIS_IP" -j DROP | ||

Revision as of 20:30, 19 October 2011

Contents

iptables

Това е firewall,който може да се използва за управление филтрирането на пакети, NAT и QoS.

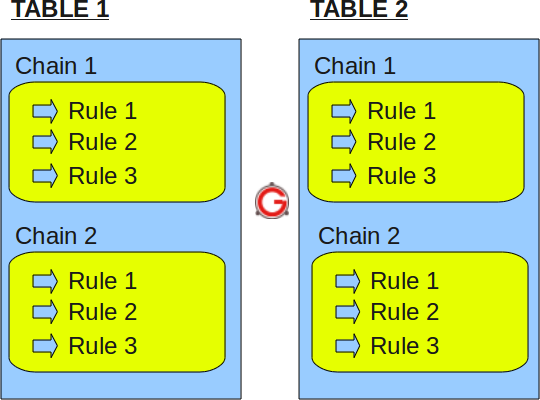

iptables има следната структура:

iptables -> Tables -> Chains -> Rules.

Всяко правило е част от някаква поредица правила, наричана chain.

Всяка поредица е част от таблица. Всички таблици съставят iptables.

Вградени таблици в iptables

Filter table

Това е таблицата по подразбиране. Тя има следните вградени вериги:

INPUT chain – За входящия трафик.

OUTPUT chain – За изходящия трафик генериран на локалната машина.

FORWARD chain – За препращания трафик.

Изтриване на всички правила

Преди създаване на група нови правила се препоръчва изтриването на всички налични. За изтриване може да се ползва:

iptables -F

или

iptables --flush

Задаване на политика по подразбиране

По подразбиране целия трафик се приема (ACCEPT). За да отхвърляме (DROP) по подразбиране целия трафик може да изпълним следните команди:

- iptables -P INPUT DROP

- iptables -P FORWARD DROP

- iptables -P OUTPUT DROP

Блокиране на трафик

по конкретен IP адрес

iptables -A INPUT -s x.x.x.x -j DROP

по IP и интерфейс от който влиза трафика

iptables -A INPUT -i eth0 -s "$BLOCK_THIS_IP" -j DROP

по IP, интерфейс, iptables -A INPUT -i eth0 -p tcp -s "$BLOCK_THIS_IP" -j DROP