Difference between revisions of "Sniffer"

| (26 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

== Анализатор на пакети == | == Анализатор на пакети == | ||

| − | |||

За следене на мрежовия трафик може да използвате [http://www.wireshark.org/ Wireshark]. | За следене на мрежовия трафик може да използвате [http://www.wireshark.org/ Wireshark]. | ||

| Line 8: | Line 7: | ||

* [http://wiki.wireshark.org/DisplayFilters филтри при преглеждане на прихванати пакети] | * [http://wiki.wireshark.org/DisplayFilters филтри при преглеждане на прихванати пакети] | ||

| − | Примерно за да прихващате само пакети от [[ARP]] може да ползвате филтър "arp". За прихващане само на емайл може да използвате филтър "port 25". | + | Примерно за да прихващате само пакети от [[MAC_адрес#ARP|ARP]] може да ползвате филтър "arp". За прихващане само на емайл може да използвате филтър "port 25". |

| + | За да има достъп до мрежовите адаптери wireshark трябва да бъде стартиран с администраторски права. | ||

=== ARP === | === ARP === | ||

| − | + | Задача 1. Да се прихванат пакети от ARP заявка. Използвайте филтър arp. | |

| + | [[Image:arp_wireshark.png|none|thumb|650px]] | ||

| + | |||

| + | Задача 2. С помощта на програмата [http://packeth.sourceforge.net/packeth/Home.html packETH] да се генерират ARP заявки към всички адреси от дадена мрежа | ||

| + | |||

| + | [[Image:arp_packeth.png|none|thumb|650px]] | ||

=== http === | === http === | ||

| − | + | Задача 3. Да се прихванат пакети от HTTP връзка. Използвайте филтри '''port 80''' и '''host your_ip_address'''. Разгледайте комуникацията при зареждане на страница. | |

| + | Задача 4. Прихванете изпращането на парола при логване в сайт без https връзка. (zamunda.net, umis.tugab.bg/studenti, gepime.com) | ||

| + | |||

| + | Задача 5. Проверете други сайтове, в които се логвате, дали ползват https и опишете резулта. | ||

=== DHCP === | === DHCP === | ||

| − | + | '''Задача''' Да се прихванат от [[DHCP]] заявка. Филтрирайте порт 67. До кой се изпраща заявката за запитването? | |

=== DNS === | === DNS === | ||

| − | + | '''Задача.''' Прихванете пакети от [[DNS]] заявка. Използвайте филтър на порт 53. | |

| + | |||

| + | '''Задача.''' Прихванете всички DNS заявки, които се извършват при зареждане на http://dariknews.com. Към колко домейна се праща информация? | ||

| + | |||

| + | '''Задача.''' Намерете други сайтове, които пращат информация на повече от два домейна. | ||

=== smtp === | === smtp === | ||

| − | + | '''Задача:''' Прихванете електронно писмо | |

| − | Да се настрои клиент за електронна поща: | + | '''Упътване:''' Да се настрои клиент за електронна поща: |

*SMTP сървър: mail.tugab.bg | *SMTP сървър: mail.tugab.bg | ||

*без автентификация. | *без автентификация. | ||

| Line 39: | Line 51: | ||

Напишете писмо до произволен адрес, включете sniffer-a, настройте го да прихваща съобщения на порт 25 и изпратете писмото | Напишете писмо до произволен адрес, включете sniffer-a, настройте го да прихваща съобщения на порт 25 и изпратете писмото | ||

| − | == | + | == Защита на несигурна връзка чрез ssh tunneling == |

| + | |||

| + | === Създаване на отдалечена машина === | ||

| + | |||

| + | 1. Импортиране на Linux машина | ||

| + | 2. Смяна пароли на потрбители student и root | ||

| + | passwd ''username'' | ||

| − | + | 3. Настройки IP address | |

| − | + | *nano /etc/network/interfaces | |

| + | auto eth0 | ||

| + | iface inet eth0 static | ||

| + | address 10.3.45.20x | ||

| + | netmask 255.255.0.0 | ||

| + | gateway 10.3.0.1 | ||

| + | name-servers 8.8.8.8 | ||

| + | 4. Отдалечен достъп през ssh | ||

=== tunneling === | === tunneling === | ||

| + | |||

| + | '''Задача'''. Настройте Firefox да ползва ssh tunneling. | ||

| + | |||

| + | '''Упътване'''. Създайте виртуална машина с Linux OS и ssh сървър. От компютъра, който ползвате се свържете към ssh сървъра (за windows ползвайте (putty) за linux ssh. Настройте браузъра да пoлзва съответното proxy. | ||

| + | |||

http://en.wikipedia.org/wiki/Tunneling_protocol | http://en.wikipedia.org/wiki/Tunneling_protocol | ||

| − | |||

| − | |||

===== windows ===== | ===== windows ===== | ||

| Line 59: | Line 87: | ||

http://mpetrov.net/tag/ssh-putty | http://mpetrov.net/tag/ssh-putty | ||

| − | |||

| + | '''Задача'''. Настройки отдалечен достъп: Да се забрани логаване на "root" потребителя. | ||

| + | '''Задача'''. Да се настрои логване с частен ключ | ||

| + | [[Ssh login без парола]] | ||

| + | |||

| + | '''Задача'''. Пробвайте анализатор на пакети tcpdump | ||

| + | |||

| + | == Генератори на пакети == | ||

| + | |||

| + | packETH | ||

| + | |||

| + | http://www.colasoft.com/download/products/download_packet_builder.php | ||

| − | [[Category: | + | [[Category:Мрежова сигурност| ]] |

Latest revision as of 07:37, 16 October 2015

Contents

Анализатор на пакети

За следене на мрежовия трафик може да използвате Wireshark.

Особености: За да отсеете конкретен трафик има два вида филтрации, които може да приложите:

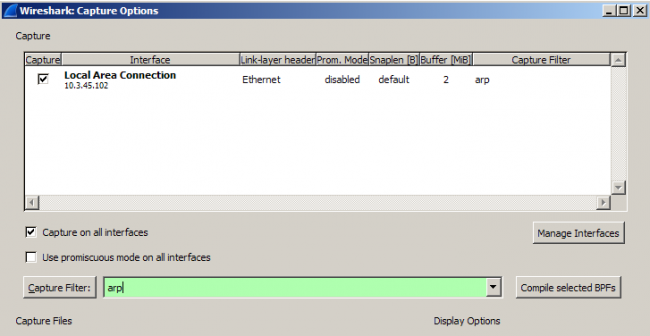

Примерно за да прихващате само пакети от ARP може да ползвате филтър "arp". За прихващане само на емайл може да използвате филтър "port 25".

За да има достъп до мрежовите адаптери wireshark трябва да бъде стартиран с администраторски права.

ARP

Задача 1. Да се прихванат пакети от ARP заявка. Използвайте филтър arp.

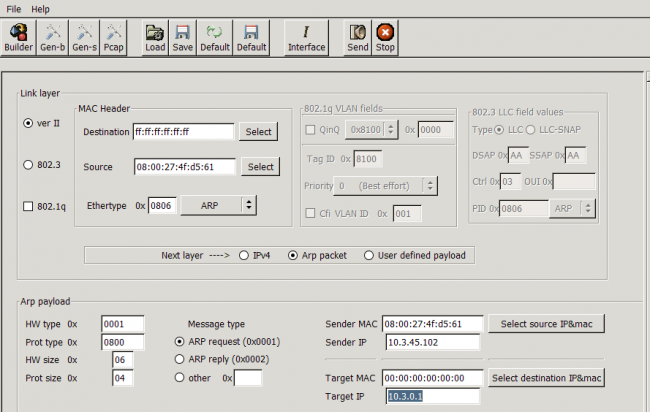

Задача 2. С помощта на програмата packETH да се генерират ARP заявки към всички адреси от дадена мрежа

http

Задача 3. Да се прихванат пакети от HTTP връзка. Използвайте филтри port 80 и host your_ip_address. Разгледайте комуникацията при зареждане на страница.

Задача 4. Прихванете изпращането на парола при логване в сайт без https връзка. (zamunda.net, umis.tugab.bg/studenti, gepime.com)

Задача 5. Проверете други сайтове, в които се логвате, дали ползват https и опишете резулта.

DHCP

Задача Да се прихванат от DHCP заявка. Филтрирайте порт 67. До кой се изпраща заявката за запитването?

DNS

Задача. Прихванете пакети от DNS заявка. Използвайте филтър на порт 53.

Задача. Прихванете всички DNS заявки, които се извършват при зареждане на http://dariknews.com. Към колко домейна се праща информация?

Задача. Намерете други сайтове, които пращат информация на повече от два домейна.

smtp

Задача: Прихванете електронно писмо

Упътване: Да се настрои клиент за електронна поща:

- SMTP сървър: mail.tugab.bg

- без автентификация.

Напишете писмо до произволен адрес, включете sniffer-a, настройте го да прихваща съобщения на порт 25 и изпратете писмото

Защита на несигурна връзка чрез ssh tunneling

Създаване на отдалечена машина

1. Импортиране на Linux машина 2. Смяна пароли на потрбители student и root

passwd username

3. Настройки IP address

- nano /etc/network/interfaces

auto eth0 iface inet eth0 static address 10.3.45.20x netmask 255.255.0.0 gateway 10.3.0.1 name-servers 8.8.8.8

4. Отдалечен достъп през ssh

tunneling

Задача. Настройте Firefox да ползва ssh tunneling.

Упътване. Създайте виртуална машина с Linux OS и ssh сървър. От компютъра, който ползвате се свържете към ssh сървъра (за windows ползвайте (putty) за linux ssh. Настройте браузъра да пoлзва съответното proxy.

http://en.wikipedia.org/wiki/Tunneling_protocol

windows

http://mpetrov.net/ssh-tunel-chrez-putty

linux

http://mpetrov.net/tag/ssh-putty

Задача. Настройки отдалечен достъп: Да се забрани логаване на "root" потребителя.

Задача. Да се настрои логване с частен ключ

Ssh login без парола

Задача. Пробвайте анализатор на пакети tcpdump

Генератори на пакети

packETH

http://www.colasoft.com/download/products/download_packet_builder.php